制造商必须与网络世界的“黑帽”作斗争,以确保流程安全

这不是会不会发生的问题,而是何时会被黑客攻击的问题。

网络安全专家如此说道,他们引用了最近的勒索软件攻击浪潮,包括臭名昭著的“Wanna Cry”恶意软件,该恶意软件去年春天在全球范围内爆发,加密用户的数据,直到他们付清费用或找到解锁系统的方法。

为了打击越来越聪明的网络犯罪分子,制造企业必须在其工厂自动化控制和网络设备中转向网络安全软件解决方案和“强化”硬件的强大组合,并部署更新的网络安全标准和最佳实践。有了这些工具,制造商就有更好的机会预防攻击,或在攻击发生后加以解决。 西门子PLM软件的MindSphere 软件和数字企业软件套件将工业物联网 (IIoT) 的所有元素结合在一起。图片由 Siemens PLM Software 提供

西门子PLM软件的MindSphere 软件和数字企业软件套件将工业物联网 (IIoT) 的所有元素结合在一起。图片由 Siemens PLM Software 提供“攻击广泛且持续不断,”Spohn Security Solutions 高级安全顾问 Timothy Crosby 说(奥斯汀,德克萨斯州),一家网络安全咨询公司。他指出,许多工业系统很容易受到攻击,因为它们使用较旧的嵌入式操作系统,包括 Windows XP、Windows 2003 和 Windows 2000。“许多嵌入式系统无法打补丁,并且因为这些系统无法打补丁,漏洞很容易获得,它们将定期成为目标,”他说。“需要一种整体方法——没有灵丹妙药。”

数据 b根据身份盗窃资源中心(亚利桑那州斯科茨代尔)和 CyberScout(圣地亚哥)在 1 月份发布的一份报告,2016 年的访问量增加了 40%。 2016 年的数据泄露事件数量创下历史新高,达到 1083 起,轻松超过 2015 年报告的接近历史记录的 780 起事件,盗窃事件波及广泛的商业、教育、政府/军队、健康/医疗和银行/金融机构。报告称,黑客攻击、浏览和网络钓鱼类型的攻击连续第八年成为数据泄露事件的主要原因,占整体泄露事件的 55.5%,比 2015 年增长了 17.7%。

采取整体方法

最近的攻击,如 Wanna Cry,或 2016 年出现的 Petya 恶意软件在乌克兰造成的重大破坏,都针对关键基础设施,包括公用事业和其他政府设施。 UL LLC 首席工程师 Ken Modeste 说:“当攻击发生时,他们通常会从现场流血”(伊利诺伊州诺斯布鲁克)。他补充说,与乌克兰的设施相比,美国和北美其他地区的设施得到了 FBI 和其他政府机构的更多支持,以恢复关键运营。

去年,UL 发布了 UL全球网络安全保证计划 (UL CAP) 有助于降低工业物联网 (IIoT) 中联网设备激增带来的安全和性能风险。 UL CAP 可帮助公司识别符合 UL 2900 系列网络安全标准的安全风险,并建议将工业控制系统、医疗设备、汽车、楼宇自动化和其他领域的风险降至最低的方法。

M.G.石油和天然气行业的重型设备供应商 Bryan 与罗克韦尔自动化合作,为其压裂开发新的控制和信息系统g 车辆。该系统使用罗克韦尔的 FactoryTalk 软件来安全地远程访问基于云的信息。图片由 Rockwell Automation 提供

M.G.石油和天然气行业的重型设备供应商 Bryan 与罗克韦尔自动化合作,为其压裂开发新的控制和信息系统g 车辆。该系统使用罗克韦尔的 FactoryTalk 软件来安全地远程访问基于云的信息。图片由 Rockwell Automation 提供“我们在测试中建立的标准是 [基于公司的] 最佳实践,”Modeste 说。他补充说,使用硬编码密码(嵌入在设备中且无法更改的密码)是不该做的一个例子。 “这是一个根本性的缺陷,”他说。 “勒索软件正以网络钓鱼的方式进入组织。他们点击它,恶意软件开始传播。这就是勒索软件在大多数情况下进入的方式。”

对员工进行网络安全培训是阻止网络攻击的一大关键。 “培训是解决这个问题的重要方式。网络钓鱼是一个主要问题。坏人正在进行物理侦察,”莫德斯特说。 “机会对他们有利。”

最近的勒索软件攻击表明了漏洞Siemens PLM Software(德克萨斯州普莱诺)的工厂安全服务主管 Henning Rudoff 表示,工业环境的安全性。 “为了保护工厂、系统、机器和网络免受网络威胁,有必要实施并持续维护一个整体的、最先进的工业安全概念,例如 IEC 62443 所描述的,”Rudoff说。 “随着数字化程度的提高,工业安全变得越来越重要。

“工业安全是数字化企业的核心要素,是西门子通向工业 4.0 的方法,”Rudoff 指出。 “与之前针对重点目标的专门攻击不同,当前的勒索软件攻击范围很广,可以影响工业网络的任何运营商。”

西门子正在从多个方面应对网络威胁,包括创建其 CSOC(网络安全运营中心) ) 在全球范围内在慕尼黑、里斯本和俄亥俄州米尔福德设有安全业务,工业国际安全专家监控全球设施中的安全事件并采取适当的对策(请参阅“保护云中的制造数据”,制造工程,2016 年 7 月。)

公司还可以采取哪些措施来防止黑客入侵扰乱制造业务或渗透政府设施和公用事业基础设施? “所有级别都必须同时和独立地受到保护——从工厂管理层到现场级别,从访问控制到复制保护,”Rudoff 说。 “这就是为什么西门子的综合保护方法提供了所有级别的防御——纵深防御。”这是基于工业应用安全的领先标准 ISA99/IEC 62443 的建议。

Siemens 的 MindSphere 基于云的软件使制造商能够跟踪全球分布式制造网络中设备和机器上的数据流。图片由 Siemens PLM Software 提供

Siemens 的 MindSphere 基于云的软件使制造商能够跟踪全球分布式制造网络中设备和机器上的数据流。图片由 Siemens PLM Software 提供为此,Siemens 的产品Rudoff 补充说,解决方案和解决方案不断发展,使它们更加安全。对于自己的工业产品,西门子已经根据 IEC 62443 定义了一个工业整体安全概念 (HSC)。“HSC 保护完整性并保护产品的机密性开发和制造环境。开发和生产部门在产品、解决方案和服务的整个生命周期中定义和监控 HSC 措施。”

西门子的 HSC 有五个杠杆:意识、状态- Rudoff 补充说,IT 基础设施周围产品、解决方案、服务和安全的艺术功能、流程改进、事件处理和安全性。其在数字工厂和过程与驱动部门的开发流程获得了德国 TÜV [技术检验协会] 的 IEC 62443 认证,表明其致力于保护公司自身的开发流程。此外,PCS 7 等工业系统已通过 IEC 62443 标准认证。”

强烈建议尽快应用产品更新并使用最新的产品版本,Rudoff 说。 “除了使我们自己的工业产品更加安全外,西门子还为我们的自动化产品以及我们自己的网络安全产品和安全服务提供高级安全功能。例如,S7 控制器的安全功能包括 PLC 程序块的专有技术保护、复制保护、访问保护和通信完整性。西门子的网络安全产品 [例如 Scalance 和 Ruggedcom 系列] 支持远程访问、构建隔离区、安全冗余和单元保护,”Rudoff 说。

Siemens Plant Security Services 代表了一种整体方法,他说。在早期检测到威胁和恶意软件、分析漏洞并启动全面的安全措施。 “持续监控让工厂运营商在其工业设施安全方面保持透明。”

将安全与网络安全相结合

勒索软件带来的全球威胁结束了行业的自满情绪。 “NotPetya 成功地瞄准了乌克兰的关键基础设施并影响了其他 80 多个国家;受打击最严重的是德国、俄罗斯和英国,”Spohn Security Solutions 的 Crosby 指出,他说 49% 的美国企业都有专门的 IT/数据安全计划。 “在欧洲,我看到的最高百分比是英国的 37% 和德国的 34%。考虑到 NotPetya 的工作原理,其他攻击可能会发生你有在 Mimikatz 阶段 [黑客使用的工具] 期间收集的凭据。根据 Tripwire 调查,如果发生这种情况,大多数组织不会比 5 月和 6 月 WannaCry 和 NotPetya 袭击之前做好更好的准备。”

在 Petya/NotPetya 攻击中,广泛的加密恶意软件是针对Rockwell Automation Inc.(密尔沃基)的首席产品安全官 Lee Lane 指出,这些公司受到分布式拒绝服务 (DDoS) 攻击。 “这对马士基、联邦快递和一些生命科学公司等公司造成了一些真正的损害。通过拒绝服务,他们会引出一堆服务器同时攻击目标。这将是一种不同的攻击方式,但会产生巨大的影响,”莱恩说。 “他们进来阻止了最终目标的运作。”

他说,这种停工不仅会阻碍直接受影响的公司,还会产生连锁反应。 “想想什么[如果没有您的制造 ERP [企业资源规划] 软件,就会发生这种情况,”Lane 说。 “它会带走所有的订单、所有的制造计划以及关于您要运送到哪里的信息。”

恶意代码——无论是勒索软件、DDoS 还是零日恶意软件,就像处于休眠状态并处于延迟状态直到被激活的 Stuxnet 代码一样,被广泛的网络攻击者利用。 “有很多所谓的‘不良行为者’,从希望以洛克希德公司或其他国防公司为目标的民族国家,到许多人忽略的人:内部人员、公司内部的员工,”莱恩说。

他说,ISIS 和黑客行动主义者等恐怖组织也在瞄准电网和公用事业等关键基础设施。 “最近的一份 IBM 安全情报报告指出,从 2015 年到 2016 年,攻击次数增加了 110%,这正是据报道,”Lane 补充道。

罗克韦尔自动化专注于工业自动化,不仅开发与安全与安保集成相关的硬件和软件,还为客户提供工业安全、自动化和网络安全方面的咨询服务。 “你需要有合适的人员、流程和合适的工具,”莱恩说,“网络安全也是如此。你必须有人来保护你的网络。”

新的 UL 全球网络安全保证计划 (UL CAP) 有助于减轻随着网络设备在全球范围内激增而带来的安全和性能风险工业物联网 (IIoT)。图片由 UL LLC 提供

新的 UL 全球网络安全保证计划 (UL CAP) 有助于减轻随着网络设备在全球范围内激增而带来的安全和性能风险工业物联网 (IIoT)。图片由 UL LLC 提供他说,识别和记录资产是一个关键的起点。 “赛博rthreats 是真实的,在上升,并且可以造成物质损失,”Lane 指出。 “你必须确定并权衡资产的重要性。” Lane 补充说,使用美国国家标准与技术研究院的网络安全框架也是一个很好的起点。

罗克韦尔提供其 FactoryTalk Asset Manager 软件以及用于网络安全保护的安全功能和强化。 “在购买自动化系统之前,先与一家公司交谈,看看他们是否有安全计划。路线图如何在整个公司内完成安全功能和强化,”Lane 说。 “寻找能够更好地抵御网络攻击的强化功能的产品。例如,如果您遇到数据风暴,您的通信系统是直接关闭还是进入睡眠状态?”

一些安全措施包括能够检测到硬件的变化,例如罗克韦尔的 ControlLogix 控制系统可以发出警报运营商的存在恶意软件,允许他们关闭系统和/或修复问题。 “你可以用密码保护 PLC,”莱恩说。 “控制器上有一个钥匙开关。每个 PLC 都有一个端口,以及一个键端口开关。”该系统还为用户提供了有助于恢复的存档功能。从这些情况中自动或受控恢复是高级网络安全工具的一个关键特性。

“今天,我们的安全系统已经投入生产多年。如果你确实遇到了网络漏洞,你就不能依赖很多这样的安全系统,”莱恩说。 “将两者放在一起至关重要。这是正确的做法。传统上,安全和安保是分开的。”

UL CAP 计划为用户提供了应对网络威胁的指南和工具。 Modeste 指出,去年,UL 发布了第一版 UL CAP 标准,目前 UL 正在测试 35 种产品。 “他们有反恶意软件工具,而且他们”我们开始添加更多的勒索软件工具,”他说。他说,防止覆盖引导记录或文件系统管理等操作系统控制很重要。 “越来越多的工具问世,许多不同的产品中都部署了传感器。”

等待

在某些情况下,直到网络攻击发生很久之后才发现网络攻击入侵,使解决方案更加困难。 PFP Cybersecurity(维也纳,弗吉尼亚州)的联合创始人兼首席执行官 Steve Chen 指出,网络攻击者在 2015 年成功地将恶意软件安装到思科路由器的固件、国家安全局 (NSA) 的系统中,甚至安装在军事应用中的电子组件中),正式名称为 Power Fingerprinting Inc.

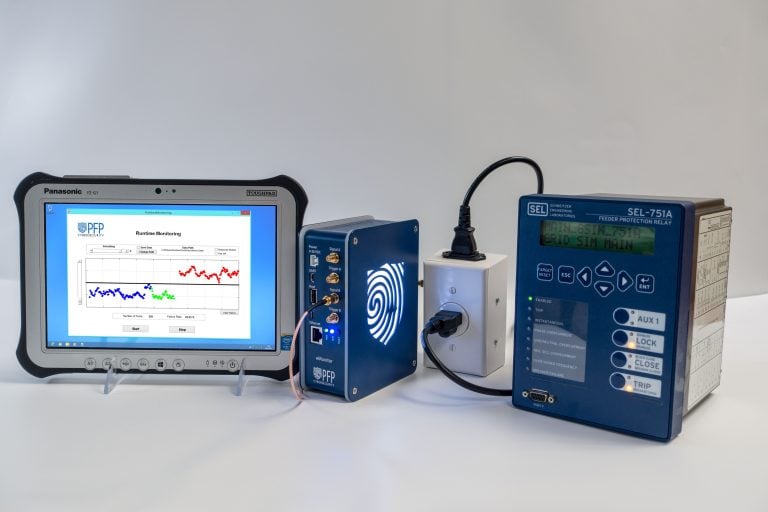

PFP 网络安全平台旨在为保护 IIoT 设备的本地或基于云的软件提供基于传感器的恶意软件检测。图片由 PFP Cybersecurity/Power Fingerprinting Inc. 提供。

PFP 网络安全平台旨在为保护 IIoT 设备的本地或基于云的软件提供基于传感器的恶意软件检测。图片由 PFP Cybersecurity/Power Fingerprinting Inc. 提供。PFP 的网络安全系统使用设备监控、射频 (RF) 信号处理、大数据分析以及运行时检测和补救工具。 Chen 说,使用从弗吉尼亚理工大学获得许可的技术,PFP Cyber 开始获得一些政府合同,并在去年为其网络安全系统获得了四项新专利,此外还有两项先前获得许可的专利。

“我们使用异常检测而不是签名检测,”陈说。 “下一个挑战是如何更快地检测恶意软件。所谓的检测间隙通常约为 200 天。我们相信我们可以检测和补救攻击,我们已经证明了这一点。”

PFP 在 7 月于拉斯维加斯举行的黑帽美国会议上展示了其系统。 “你无法阻止攻击k,”陈说。 “你必须假设你会受到攻击。”该公司有两种部署模型,一种在设备内部,另一种在外部,他补充说。

“如果我们在内部,那么我们可以检测[异常]并自动修复,”Chen 说.

PFP Cybersecurity 的系统使用射频扫描 IoT 和 IIoT 上的设备,快速检测异常并自动修复任何恶意软件。 PFP 的分析通过其 RF 扫描和公司的 PFP 仪表板软件提供低成本的安全性。图片由 PFP Cybersecurity/Power Fingerprinting Inc. 提供。

PFP Cybersecurity 的系统使用射频扫描 IoT 和 IIoT 上的设备,快速检测异常并自动修复任何恶意软件。 PFP 的分析通过其 RF 扫描和公司的 PFP 仪表板软件提供低成本的安全性。图片由 PFP Cybersecurity/Power Fingerprinting Inc. 提供。PFP 旨在为物联网设备提供一个安全平台,使用基于云的软件和服务,或为本地软件提供一个安全平台,其射频扫描技术可检测和修复恶意软件。公司’s PFP Dashboard 用于其合作伙伴提供的 SaaS(软件即服务)平台。

“我们试图模仿 Stuxnet 是什么,”Chen 说。 “它是看不见的。”

除了恶意软件检测之外,该系统还可以用于假冒芯片检测,而无需打开产品运送的盒子,Chen 说。 “在这种情况下,客户可以对其进行盲测。它会对内存芯片进行软扫描。”他补充说,对于从海外批量购买产品的公司来说,这可能会节省大量资金。

“我们正在申请这方面的专利。我们使用相同的过程、相同的数学、相同的解决方案,”Chen 说。 “在这种情况下,我们只是将能量、射频放入未通电的设备中。”

Chen 希望最终将 PFP 的技术授权给半导体制造商。该公司的网络安全套件目前针对企业和政府应用,但我们的目标是为思科路由器推出一款天线,而思科路由器是固件植入攻击的目标。

“对于家庭用户,我们的计划是推出一款便携式扫描仪,”Chen说。 “世界会更安全。现在,所有物联网设备都没有安全保障。”